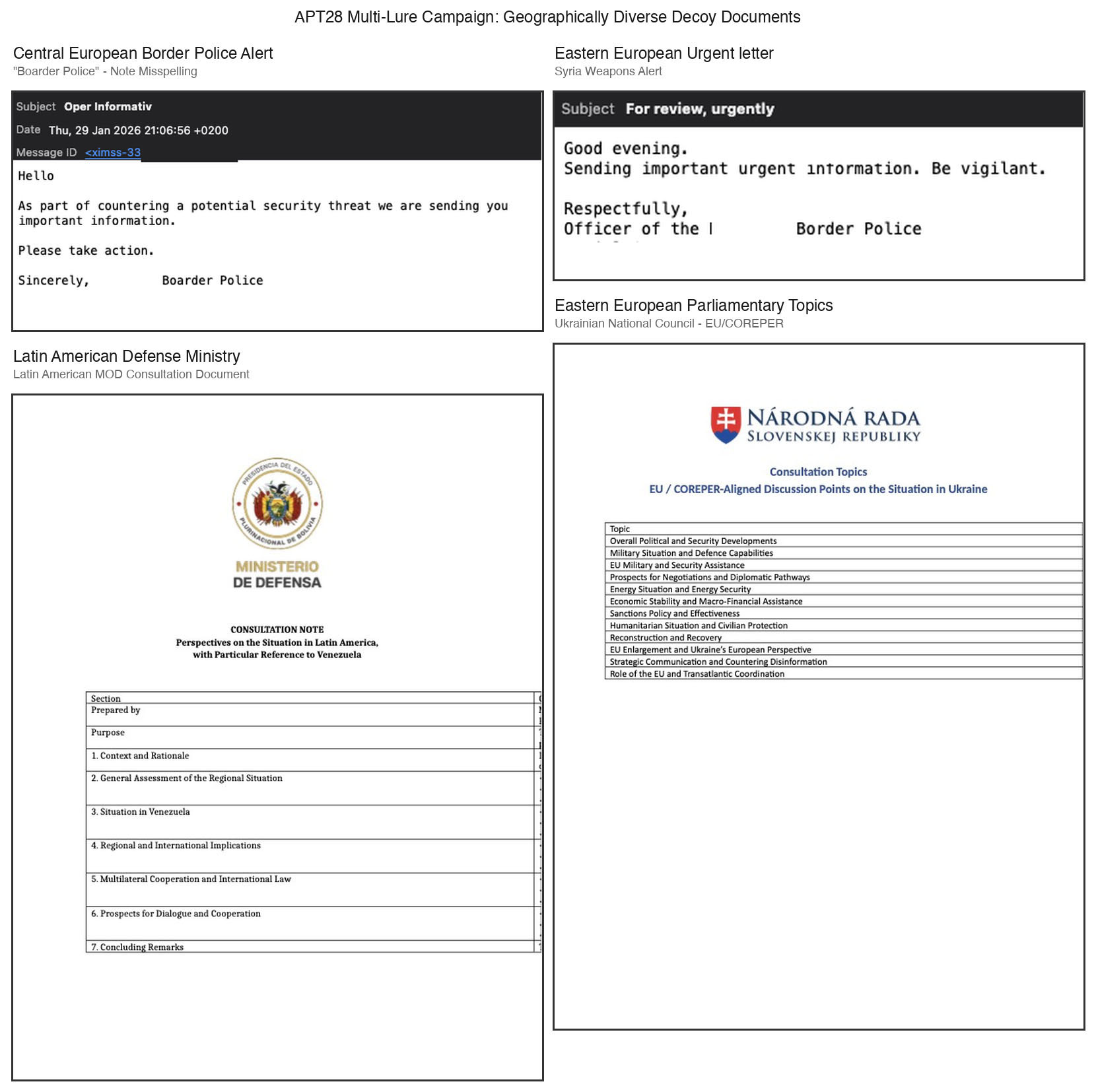

Ruská vojenská rozviedka GRU využila na svoje kybernetické operácie priamo infraštruktúru slovenskej vlády, pričom útočníci odosielali infikované dokumenty z legitímnych a kompromitovaných štátnych účtov, všimol si server vosveteit.sk. Analytici z bezpečnostnej spoločnosti Trellix odhalili, že elitná hackerská skupina Fancy Bear udrela prakticky okamžite po zverejnení kritickej zraniteľnosti v balíku Microsoft Office. Kým IT oddelenia na celom svete testovali záplaty, Rusi už boli vnútri a zbierali dáta.

Útoky neprichádzali z anonymných serverov v zahraničí, ale tvárili sa ako oficiálna komunikácia Bratislavy.

Bezpečnostní experti zo spoločnosti Trellix upozorňujú na mimoriadne nebezpečný precedens, pri ktorom dokumenty použité v tejto špionážnej kampani mali nielen slovenskú hlavičku, ale v špecifických prípadoch odchádzali priamo z kompromitovaných účtov slovenskej vlády. Nešlo o podvrhnutie adresy odosielateľa, takzvaný spoofing, ale o ovládnutie reálnych prístupov.

Zradná identita

Hackeri sa dostali k aplikačným prístupom, ktoré vládne systémy používajú ako digitálny dôkaz identity.

Práve tu leží kľúčový rozdiel, na ktorý upozorňujú experti. Účet v tomto prípade predstavuje komplexnú digitálnu identitu používateľa, pričom e-mail je len jednou zo služieb, ku ktorej tento kľúč otvára dvere. Zneužitím tejto identity získali útočníci maskovanie, ktoré je pre bežné bezpečnostné filtre takmer neviditeľné.

Legitímna adresa odosielateľa z prostredia štátnej správy dramaticky zvýšila dôveryhodnosť doručených správ. Adresáti, ktorými boli často zamestnanci v diplomacii, doprave alebo v iných rezortoch krajín EÚ a NATO, nemali dôvod podozrievať dokument, ktorý prišiel z overeného slovenského zdroja.

Zraniteľnosť CVE-2026-21509

Spúšťačom celej operácie sa stala zraniteľnosť v balíku Microsoft Office, označená ako CVE-2026-21509. Hoci Microsoft vydal bezpečnostnú záplatu, ruská skupina APT28 spustila útoky už do 24 hodín od jej zverejnenia.

V korporátnom a vládnom prostredí totiž nasadenie opráv trvá celé dni až týždne. IT oddelenia musia testovať kompatibilitu záplat s internými systémami, šablónami a bezpečnostnými politikami. Kým úradníci čakali na schválenie aktualizácie, tisíce systémov zostali útoku otvorené.

Technicky útok prebiehal bez vedomia obete. Microsoft Office nedokázal zablokovať nebezpečné OLE alebo COM objekty. Útočníci pripravili súbor vo formáte RTF alebo DOC, ktorý po otvorení cez protokol WebDAV automaticky stiahol škodlivý kód z internetu.

Fancy Bear v akcii

Za kampaňou stojí skupina známa pod názvami Fancy Bear, APT28 alebo UAC-0001. Podľa informácií analytikov zo spoločnosti Trellix ide o hackerov dlhodobo napojených na ruskú vojenskú rozviedku GRU, konkrétne na jednotku 26165, čo je 85. hlavné centrum špeciálnych služieb.

Ich motiváciou nie je finančný zisk ani vydieranie cez ransomware, cieľom je čistá politická a vojenská špionáž.

Skupina sa zameriava na získavanie strategických informácií, interných dokumentov a mapovanie rozhodovacích procesov v krajinách podporujúcich Ukrajinu. Nedávno tá istá skupina spôsobila škody v poľskom energetickom sektore, tentoraz sa však zamerala na rezorty obrany, dopravy a vládne inštitúcie, pričom slovenská stopa slúžila ako vektor dôvery.

Tichý zabijak NotDoor

Infekcia nebola jednorazovou záležitosťou. Útok sa začínal nenápadným zavádzačom, ktorý do systému stiahol pamäťový backdoor BeardShell. Ten umožnil Rusom dlhodobý a nepozorovaný prístup k napadnutému počítaču.

Ešte zákernejším nástrojom bol špecializovaný backdoor NotDoor, ktorý cielil priamo na Outlook.

Tento škodlivý kód dokázal automaticky preposielať e-maily útočníkom bez toho, aby si to používateľ všimol. Celá operácia bola navrhnutá tak, aby v systéme nezostali takmer žiadne stopy. Žiadne zamrznutie počítača, žiadne vyskakovacie okná, len tichý odtok dát smerom na východ.

Príznaky kompromitácie

Analytici varujú, že ak ste v posledných týždňoch otvorili oficiálne sa tváriaci dokument z prostredia štátnej správy a následne ste zaznamenali anomálie, môžete byť obeťou.

Medzi varovné signály patrí miznutie správ v Outlooku, zmeny v bezpečnostných nastaveniach účtu alebo nevysvetliteľná aktivita procesora krátko po otvorení dokumentu. Rozsah škôd na slovenskej strane zatiaľ nie je verejne známy, no využitie vládnych účtov naznačuje hlboký prienik do infraštruktúry.